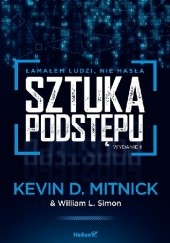

Sztuka podstępu. Łamałem ludzi, nie hasła

- Kategoria:

- informatyka, matematyka

- Tytuł oryginału:

- The Art of Deception: Controling the Human Element of Security

- Wydawnictwo:

- Helion

- Data wydania:

- 2016-01-01

- Data 1. wyd. pol.:

- 2003-03-06

- Liczba stron:

- 384

- Czas czytania

- 6 godz. 24 min.

- Język:

- polski

- ISBN:

- 9788328331372

- Tłumacz:

- Jarosław Dobrzański

"Łącząc techniczną biegłość ze starą jak świat sztuką oszustwa, Kevin Mitnick staje się programistą nieobliczalnym."

"New York Times", 7 kwietnia 1994

Już jako nastolatek swoimi umiejętnościami zastraszył całą Amerykę. Z czasem stał się najsłynniejszym hakerem świata i wrogiem publicznym numer jeden - okrzyknięty przez media groźnym cyberprzestępcą, gorliwie ścigany przez FBI, w końcu podstępem namierzony, osaczony i spektakularnie ujęty... Uzbrojony w klawiaturę został uznany za groźnego dla społeczeństwa - wyrokiem sądu na wiele lat pozbawiono go dostępu do komputera, internetu i telefonów komórkowych. Życiorys Kevina Mitnicka jest jak scenariusz dobrego filmu sensacyjnego! Nic zatem dziwnego, że doczekał się swojej hollywoodzkiej wersji. Genialny informatyk czy mistrz manipulacji? Jak naprawdę działał człowiek, wokół wyczynów i metod którego narosło tak wiele legend? Jakim sposobem udało mu się włamać do systemów takich firm, jak Nokia, Fujitsu, Novell czy Sun Microsystems?!

Zakup najdroższych technologii zabezpieczeń, karty biometryczne, intensywne szkolenia personelu, restrykcyjna polityka informacyjna czy wreszcie wynajęcie agencji ochrony - Kevin Mitnick udowodnił, że w świecie sieci i systemów poczucie bezpieczeństwa jest tylko iluzją. Ludzka naiwność, łatwowierność i ignorancja - oto najsłabsze ogniwa, wiodące do uzyskania poufnych informacji, tajnych kodów i haseł. Mitnick, obecnie najbardziej rozchwytywany ekspert w dziedzinie bezpieczeństwa komputerów, w swej niezwykłej książce przestrzega i pokazuje, jak łatwo można ominąć bariery systemów wartych miliony dolarów. Przedstawiając i analizując metody hakerów oparte na prawdziwych atakach, demonstruje, że tam, gdzie nie można znaleźć luk technicznych, zawsze skuteczne okazują się ludzkie słabości... A Ty? Jesteś w pełni świadomy narzędzi technologicznych i socjotechnicznych, które hakerzy mogą wykorzystać przeciwko Tobie?

Przekonaj się, że "ściśle tajne" to fikcja. A bezpieczeństwo systemu to tylko Twoje złudzenie...

Książka wzbogacona o wstęp do polskiego wydania.

Porównaj ceny

W naszej porównywarce znajdziesz książki, audiobooki i e-booki, ze wszystkich najpopularniejszych księgarni internetowych i stacjonarnych, zawsze w najlepszej cenie. Wszystkie pozycje zawierają aktualne ceny sprzedaży. Nasze księgarnie partnerskie oferują wygodne formy dostawy takie jak: dostawę do paczkomatu, przesyłkę kurierską lub odebranie przesyłki w wybranym punkcie odbioru. Darmowa dostawa jest możliwa po przekroczeniu odpowiedniej kwoty za zamówienie lub dla stałych klientów i beneficjentów usług premium zgodnie z regulaminem wybranej księgarni.

Za zamówienie u naszych partnerów zapłacisz w najwygodniejszej dla Ciebie formie:

• online

• przelewem

• kartą płatniczą

• Blikiem

• podczas odbioru

W zależności od wybranej księgarni możliwa jest także wysyłka za granicę. Ceny widoczne na liście uwzględniają rabaty i promocje dotyczące danego tytułu, dzięki czemu zawsze możesz szybko porównać najkorzystniejszą ofertę.

Mogą Cię zainteresować

Oceny

Książka na półkach

- 1 253

- 1 196

- 368

- 98

- 22

- 18

- 14

- 7

- 6

- 6

Cytaty

Cywilizacja to w końcu tylko maska ogłady.

OPINIE i DYSKUSJE

Książkę czytałem już chyba z dziesięć lat temu, dziś wpadła mi w oko podczas buszowania po LC i pomyślałem że wrzucę do swojej biblioteczki. Postać Kevina Mitnicka swego czasu budziła dość spore kontrowersje, podobał mi się film "Obława"

opowiadający o jego życiu i zatrzymaniu. Książka w sumie taka sobie, niekiedy trochę wręcz nudna, niesie jednak pewne podstawowe przesłanie ~ by

nie dawać się robić w konia naciągaczom oraz

odpowiednio zabezpieczać w cyfrowym świecie, który dziś w zasadzie jest wszędzie dookoła. I tyle. Bo poza tym cała reszta jest dość przestarzała, ówczesne metody włamań Mitnicka dziś już by nigdzie nie przeszły, a socjotechniczny bajer, którego używał do naciągania ludzi, dziś mamy na codzień choćby w niechcianych telefonach o wygranych, które na bieżąco się blokuje. To już było i dziś nie ma racji bytu, choć oczywiście cwaniacka brać nie spoczywa w wymyślaniu coraz to nowszych metod na kantowanie ludzi. Myślę jednak ze z samą historią warto się zapoznać, polecam też film.

Książkę czytałem już chyba z dziesięć lat temu, dziś wpadła mi w oko podczas buszowania po LC i pomyślałem że wrzucę do swojej biblioteczki. Postać Kevina Mitnicka swego czasu budziła dość spore kontrowersje, podobał mi się film "Obława"

więcejOznaczone jako spoiler Pokaż mimo toopowiadający o jego życiu i zatrzymaniu. Książka w sumie taka sobie, niekiedy trochę wręcz nudna, niesie jednak pewne podstawowe...

"Sztuka podstępu. Łamałem ludzi, nie hasła" autorstwa Kevina Mitnicka to fascynujące spojrzenie na świat hackingu, przedstawione z perspektywy jednego z najbardziej znanych hakerów wszech czasów. Książka nie tylko ukazuje techniczne aspekty łamania zabezpieczeń, ale także rzuca światło na psychologię społeczną i sztukę manipulacji, które Mitnick wykorzystywał w celu osiągnięcia swoich celów. Jego opowieść o włamywaniu się do systemów komputerowych wciąga od pierwszych stron, jednocześnie stanowiąc ostrzeżenie przed zagrożeniem, jakie niesie za sobą brak odpowiednich zabezpieczeń. Mitnick nie tylko dzieli się własnym doświadczeniem, ale także oferuje cenne rady dotyczące bezpieczeństwa cyfrowego. Dla mnie ta książka to nie tylko wciągająca lektura, ale także spojrzenie na świat hackingu z perspektywy etycznej, co sprawia, że jest to lektura pouczająca i intrygująca jednocześnie.

"Sztuka podstępu. Łamałem ludzi, nie hasła" autorstwa Kevina Mitnicka to fascynujące spojrzenie na świat hackingu, przedstawione z perspektywy jednego z najbardziej znanych hakerów wszech czasów. Książka nie tylko ukazuje techniczne aspekty łamania zabezpieczeń, ale także rzuca światło na psychologię społeczną i sztukę manipulacji, które Mitnick wykorzystywał w celu...

więcejOznaczone jako spoiler Pokaż mimo to🕵️♂️ Odkryj tajemnice sztuki podstępu! 🕵️♀️

🔐 Kevin Mitnick - nieobliczalny programista, który włącza techniczną biegłość do starożytnej sztuki oszustwa. Jego historia wywołała poruszenie w całej Ameryce! 🇺🇸

🌐 Stał się najbardziej znanym hakerem na świecie, a jego poczynania wywołały lawinę legend i mediów. Ścigany przez FBI, ujęty podstępem, a potem pozbawiony dostępu do komputera, internetu i telefonów komórkowych. Jego życiorys to scenariusz godny filmu sensacyjnego!

💻 Jak działał ten mistrz manipulacji? Jak włamywał się do systemów wielkich firm, pozyskując tajemne informacje i hasła? Zakup najnowszych technologii zabezpieczeń czy szkolenia personelu nie były w stanie go powstrzymać.

🔓 Kevin Mitnick ujawnia w swojej książce, że poczucie bezpieczeństwa w świecie sieci to tylko iluzja. Najsłabszym ogniwa są ludzkie naiwność, łatwowierność i ignorancja. To one prowadzą do uzyskania poufnych informacji. 🤔

📚 Ta niezwykła książka to ostrzeżenie i nauka, jak dbać o bezpieczeństwo naszych systemów i danych. Poznaj metody hakerów oparte na prawdziwych atakach i zrozum, że tam, gdzie brak luk technicznych, wykorzystuje się ludzkie słabości.

🛡️ Czy jesteś świadomy ryzyka, jakie czyha w świecie cyfrowym? Przekonaj się, że "ściśle tajne" to tylko iluzja. Zadbaj o bezpieczeństwo i poznaj fascynujący świat sztuki podstępu!

#SztukaPodstępu #KevinMitnick #Haker #Bezpieczeństwo #Cyberbezpieczeństwo #Internet #SystemyInformatyczne #Oszustwa #Manipulacja #Książka #Bestseller #Czytaj #Księgarnia #Dane #Nauka #Informatyka #Złudzenie #Tajemnice #Ostrzeżenie #NiezwykłaKsiążka #Przygoda #Sensacja #Hollywood #FilmSensacyjny #CzytanieWarto

🕵️♂️ Odkryj tajemnice sztuki podstępu! 🕵️♀️

więcejOznaczone jako spoiler Pokaż mimo to🔐 Kevin Mitnick - nieobliczalny programista, który włącza techniczną biegłość do starożytnej sztuki oszustwa. Jego historia wywołała poruszenie w całej Ameryce! 🇺🇸

🌐 Stał się najbardziej znanym hakerem na świecie, a jego poczynania wywołały lawinę legend i mediów. Ścigany przez FBI, ujęty podstępem, a potem pozbawiony dostępu...

Autobiografia Kevina Mitnicka podobała mi się bardziej, ale to wcale nie oznacza, że ta książka jest zła. Jest to właściwie poradnik. W dodatku głównie skierowany do właścicieli firm albo managerów i szeroko pojętej kadry zarządzającej. Chodzi bowiem o wdrożenie w przedsiębiorstwach odpowiednich procedur przeciwdziałających dopuszczaniu obcych do sekretów, tajemnic takich jak hasła, kody, nazwiska, a nawet dane klientów. Mimo, że książka ma już 20 lat to ataki socjotechniczne nadal się zdarzają. No bo jak tu nie ulec? Kiedy dzwoni ktoś o niebywałym uroku osobistym i w dodatku oferuje swoją pomoc. A później okazuje się, że ta pomoc faktycznie jest potrzebna...? Mitnick wspomina też o tym jak ważne są dobre, skomplikowane hasła i nie klikanie w załączniki, które trafiają do naszej skrzynki e-mejlowej. Pozornie wszyscy to wiemy, ale tylko pozornie. Najsłabszym ogniwem okazuje się być człowiek......

Autobiografia Kevina Mitnicka podobała mi się bardziej, ale to wcale nie oznacza, że ta książka jest zła. Jest to właściwie poradnik. W dodatku głównie skierowany do właścicieli firm albo managerów i szeroko pojętej kadry zarządzającej. Chodzi bowiem o wdrożenie w przedsiębiorstwach odpowiednich procedur przeciwdziałających dopuszczaniu obcych do sekretów, tajemnic takich...

więcejOznaczone jako spoiler Pokaż mimo toChoć juz "leciwa" jak na pędzące technologie IT to jednak WAŻNA - bo sygnalizuje jak bardzo słabym ogniwem mogą stać się ludzie: nowi w organizacji, chcący uchodzić za ważnych, chcący być ważni, chcący sprawiać wrażenie zorientowanych we wszystkim, nie chcący uchodzić za paranoików niedowierzania, ...a w szczególności ....pomocni.

Trzeba mieć świadomość, że tak jak hakerzy się szkolą tak socjotechnicy tez się doskonalą i coraz lepiej przewidują nasze podejrzenia. Teraz ta ksiazka ma byc wykrzyknikiem w głowie. Robią tak bo chcą i mogą, bo im się to opłaca - strzeż się. Codziennie. I nigdy nie przestawaj. Zwłaszcza w święta, wolne dni, urlopy itp. Bo wtedy może być "ten dzień" gdy polegniesz przed socjotechnikiem.

Choć juz "leciwa" jak na pędzące technologie IT to jednak WAŻNA - bo sygnalizuje jak bardzo słabym ogniwem mogą stać się ludzie: nowi w organizacji, chcący uchodzić za ważnych, chcący być ważni, chcący sprawiać wrażenie zorientowanych we wszystkim, nie chcący uchodzić za paranoików niedowierzania, ...a w szczególności ....pomocni.

więcejOznaczone jako spoiler Pokaż mimo toTrzeba mieć świadomość, że tak jak hakerzy...

Książka pisana na lata 2000 nie na 2020. Aczkolwiek metody socjotechniczne (na drabinę) się nie zmieniły.

Książka pisana na lata 2000 nie na 2020. Aczkolwiek metody socjotechniczne (na drabinę) się nie zmieniły.

Oznaczone jako spoiler Pokaż mimo toWarto przeczytać żeby się uświadomić w kwestiach haseł i tego typu ochrony danych, chociaż przykłady dotyczą głównie firm i przedsiębiorstw, to można je odnieść również do życia prywatnego.

Warto przeczytać żeby się uświadomić w kwestiach haseł i tego typu ochrony danych, chociaż przykłady dotyczą głównie firm i przedsiębiorstw, to można je odnieść również do życia prywatnego.

Oznaczone jako spoiler Pokaż mimo toBardzo merytoryczne podejście do ataków socjotechnicznych - Kevin jest specjalistą w tym zakresie.

Uważam, że książka wymaga aktualizacji pisana jest dość dawno temu i wiele z opisanych ataków dotyczy technologii które juz nie są w powszechnym użyciu [np fax]. Doceniam jednak dość dokładnie wylistowane na końcu książki obowiązkowe zakresy procedur które trzeba zastosować - ta część sie nie starzeje.

Bardzo merytoryczne podejście do ataków socjotechnicznych - Kevin jest specjalistą w tym zakresie.

więcejOznaczone jako spoiler Pokaż mimo toUważam, że książka wymaga aktualizacji pisana jest dość dawno temu i wiele z opisanych ataków dotyczy technologii które juz nie są w powszechnym użyciu [np fax]. Doceniam jednak dość dokładnie wylistowane na końcu książki obowiązkowe zakresy procedur które trzeba zastosować -...

Po czasie trochę przynudza, mimo wszystko warto przeczytać

Po czasie trochę przynudza, mimo wszystko warto przeczytać

Oznaczone jako spoiler Pokaż mimo toKsiążka już niestety się trochę zestarzała, dużo ataków w aktualnym środowisku już by nie tak przeszło. Niemnije warto przeczytać i próbować przekładać niektóre pomysły na obecne realia.

Książka już niestety się trochę zestarzała, dużo ataków w aktualnym środowisku już by nie tak przeszło. Niemnije warto przeczytać i próbować przekładać niektóre pomysły na obecne realia.

Oznaczone jako spoiler Pokaż mimo to