ArtykułyDzień Bibliotekarza i Bibliotek – poznajcie 5 bibliotecznych ciekawostek

ArtykułyDzień Bibliotekarza i Bibliotek – poznajcie 5 bibliotecznych ciekawostek Anna Sierant12

Anna Sierant12 Artykuły„Kuchnia książek” to list, który wysyłam do trzydziestoletniej siebie – wywiad z Kim Jee Hye

Artykuły„Kuchnia książek” to list, który wysyłam do trzydziestoletniej siebie – wywiad z Kim Jee Hye Anna Sierant2

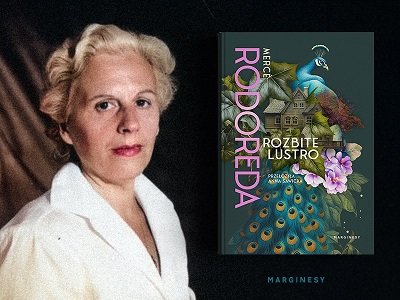

Anna Sierant2 ArtykułyLiteracki klejnot, czyli „Rozbite lustro” Mercè Rodoredy. Rozmawiamy z tłumaczką Anną Sawicką

ArtykułyLiteracki klejnot, czyli „Rozbite lustro” Mercè Rodoredy. Rozmawiamy z tłumaczką Anną Sawicką Ewa Cieślik2

Ewa Cieślik2 ArtykułyMatura 2024 z języka polskiego. Jakie były lektury?

ArtykułyMatura 2024 z języka polskiego. Jakie były lektury? Konrad Wrzesiński9

Konrad Wrzesiński9

- Polecamy

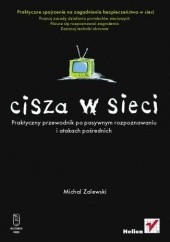

Cisza w sieci

Michał Zalewski Wydawnictwo: Helion informatyka, matematyka 302 str. 5 godz. 2 min.

302 str. 5 godz. 2 min.- Kategoria:

- informatyka, matematyka

- Tytuł oryginału:

- Silence on the Wire

- Wydawnictwo:

- Helion

- Data wydania:

- 2005-11-01

- Data 1. wyd. pol.:

- 2005-11-01

- Data 1. wydania:

- 2005-04-01

- Liczba stron:

- 302

- Czas czytania

- 5 godz. 2 min.

- Język:

- polski

- ISBN:

- 83-7361-659-4

- Tłumacz:

- Zbigniew Banach

- Tagi:

- informatyka bezpieczeństwo

"Cisza w sieci" to bardzo nietypowa książka poświęcona technikom ochrony danych. Autor przedstawia w niej zupełnie inne spojrzenie na bezpieczeństwo. Pokazuje niezwykłe i niecodzienne zagadnienia ochrony danych, które nie mieszczą się w ramach tradycyjnego modelu haker - ofiara. Z tej książki dowiesz się o rzeczach, których istnienia nawet nie podejrzewałeś, na przykład o tym, że generator liczb losowych może ujawniać naciskane przez Ciebie klawisze, a postronny obserwator może zidentyfikować Twój system operacyjny, wyłącznie analizując pakiety sieciowe. Nauczysz się rozpoznawać takie zagrożenia i przeciwdziałać im.

Porównaj ceny

iPorównywarka z zawsze aktualnymi cenami

W naszej porównywarce znajdziesz książki, audiobooki i e-booki, ze wszystkich najpopularniejszych księgarni internetowych i stacjonarnych, zawsze w najlepszej cenie. Wszystkie pozycje zawierają aktualne ceny sprzedaży. Nasze księgarnie partnerskie oferują wygodne formy dostawy takie jak: dostawę do paczkomatu, przesyłkę kurierską lub odebranie przesyłki w wybranym punkcie odbioru. Darmowa dostawa jest możliwa po przekroczeniu odpowiedniej kwoty za zamówienie lub dla stałych klientów i beneficjentów usług premium zgodnie z regulaminem wybranej księgarni.

Za zamówienie u naszych partnerów zapłacisz w najwygodniejszej dla Ciebie formie:

• online

• przelewem

• kartą płatniczą

• Blikiem

• podczas odbioru

W zależności od wybranej księgarni możliwa jest także wysyłka za granicę. Ceny widoczne na liście uwzględniają rabaty i promocje dotyczące danego tytułu, dzięki czemu zawsze możesz szybko porównać najkorzystniejszą ofertę.Szukamy ofert...

Patronaty LC

Książki autora

Mogą Cię zainteresować

Oceny

Książka na półkach

- 175

- 92

- 42

- 9

- 8

- 2

- 2

- 2

- 2

- 2

Cytaty

Michał Zalewski Cisza w sieci Zobacz więcejZastanawiasz się zapewne, po co zajmować się ciszą – przecież cisza to nic? Tak, ale tylko w pewnym sensie. W takim samym sensie zero jest niczym, a mimo to jest ono liczbą i pojęciem, bez którego nie moglibyśmy zrozumieć świata.

Zastanawiasz się zapewne, po co zajmować się ciszą – przecież cisza to nic? Tak, ale tylko w pewnym sensie. W takim samym sensie zero jest niczym, a mimo to jest ono liczbą i pojęciem, bez którego nie moglibyśmy zrozumieć świata.

dodaj nowy cytatWięcejPowiązane treści

Podobne książki

Przeczytaj także

OPINIE i DYSKUSJE

Technologie komputerowe rozwijają się w niesamowitym tempie. 18 lat dzielące od premiery książki nie sprawiło, aby podejmowane tematy zdezaktualizowały się np. ataki typu DoS. Warto zrozumieć pewne zagadnienia od podstaw np. przesyłanie pakietów w sieci, czy struktura nagłówków. Z perspektywy czasu ciekawie zobaczyć, jakie tendencje istniały na początku XXI wieku, gdy zasoby sprzętowe i sieciowe były nieporównywalnie mniejsze niż obecenie np. pasożytnicze składowanie danych o rozmiarz kB :-D

Technologie komputerowe rozwijają się w niesamowitym tempie. 18 lat dzielące od premiery książki nie sprawiło, aby podejmowane tematy zdezaktualizowały się np. ataki typu DoS. Warto zrozumieć pewne zagadnienia od podstaw np. przesyłanie pakietów w sieci, czy struktura nagłówków. Z perspektywy czasu ciekawie zobaczyć, jakie tendencje istniały na początku XXI wieku, gdy...

więcej Pokaż mimo toDla osób, które interesują się bezpieczeństwem transmisji sieciowych. Trochę chaotycznie napisana. Początkujący niewiele zrozumie, zaawansowany to wszystko wie.

Dla osób, które interesują się bezpieczeństwem transmisji sieciowych. Trochę chaotycznie napisana. Początkujący niewiele zrozumie, zaawansowany to wszystko wie.

Pokaż mimo toKsiążka z 2005 roku więc nie ma, co się za bardzo nakręcać na czytanie. Schemat rozdziałów wygląda mniej więcej tak: krótki wstęp teoretyczny (wzory, matma i inne takie) i konkrety. Konkrety? IPv4 jest upośledzony, a ethernet na kolanie był projektowany. Tak czy inaczej polecam przeczytać.

Książka z 2005 roku więc nie ma, co się za bardzo nakręcać na czytanie. Schemat rozdziałów wygląda mniej więcej tak: krótki wstęp teoretyczny (wzory, matma i inne takie) i konkrety. Konkrety? IPv4 jest upośledzony, a ethernet na kolanie był projektowany. Tak czy inaczej polecam przeczytać.

Pokaż mimo toCo tu dużo gadać: lektura obowiązkowa dla kogoś kto się zamuje sieciami (i nie tylko)

Rozdział o obliczeniach pasożytniczych jest bardzo ... inspirujący.

Co tu dużo gadać: lektura obowiązkowa dla kogoś kto się zamuje sieciami (i nie tylko)

Pokaż mimo toRozdział o obliczeniach pasożytniczych jest bardzo ... inspirujący.

Moim skromnym zdaniem typowo dla maniaków i ludzi widzących co to jest pakiet danych lub wireshark.

Moim skromnym zdaniem typowo dla maniaków i ludzi widzących co to jest pakiet danych lub wireshark.

Pokaż mimo toKsiążka może i powstała z myślą o specjalistach, ale mi jako totalnemu laikowi czytało się wyśmienicie ;d

Książka może i powstała z myślą o specjalistach, ale mi jako totalnemu laikowi czytało się wyśmienicie ;d

Pokaż mimo toKsiążka wybitnie dla znawców tematyki działania ethernetu oraz elektroniki. Jako admin, a z zainteresowania elektronik, jestem jak najbardziej wciągnięty lekturą (choć słowo 'lektura' zwykle się źle kojarzy). Autor powierzchownie opisuje działanie danego elementu, po czym podaje dość zawiłe jego wykorzystanie oraz niedociągnięcia projektowe. Dobrze, jeżeli tematyka nie jest Czytelnikowi obca, źle - jeśli pierwszy raz o tym słyszy, np. o ISO/OSI i chce zrozumieć kolejne rozdziały.

Zarakło niestety praktycznych przykładów wykorzystania treści podanych w książce. Opis analizy pakietów bez chociażby jednego zrzutu ekranu Wiresharka czy komend "tcpdump'a" jest niestety tylko "suchą" teorią, co mnie bardzo rozczarowało. Poruszanie istotnych zagadnień bez możliwości poczucia ich na własnej skórze (czy klawiaturze) może niekoniecznie zapaść w pamięć czy (co gorsza) być uznane za trywialne i nieistotne. Jeżeli sam Autor zna jedynie książkowe definicje zagadnień (w co wątpię, bo chwali się przygotowanymi przez siebie programami i analizami),to dobrze jest napisać pracę zbiorową, która będzie 3x grubsza, ale wyczerpie tematykę i zawrze choć podstawowe przykłady wykorzystania.

Jeżeli choć raz wlutowywałeś/aś tranzystor i pasjonuje Cię tematyka bezpieczeństwa IT, to zdecydowanie książka jest dla Ciebie. Napisana jest w formie powieści z pakietami w roli głównej, momentami nudna i nie do końca jasna (atraktory??),ale czyta się bardzo przyjemnie. Autor porusza tu kwestie, których próżno szukać w innych publikacjach. Obowiązkowa pozycja dla każdego ceniącego zagadnienia zabezpieczeń administratora sieci oraz dla osób chcących wcielić się w "hakera", przynajmniej w teorii.

Podsumowując:

+ napisana w bardzo przystępny (powiedzmy "powieściowy") sposób

+ bardzo trafne i intrygujące nazwy rozdziałów

+ podjęto często pomijane, choć istotne problemy, których nie znajdziemy w innych książkach

+ wciągająca na długie godziny

- brak przykładów praktycznego wykorzystania

- przeznaczona dla grona znawców tematyki IT i elektroniki

- powierzchowne poruszenie tematu

- część zagadnień może być uznana za Sci-Fi

- krótka

Książka wybitnie dla znawców tematyki działania ethernetu oraz elektroniki. Jako admin, a z zainteresowania elektronik, jestem jak najbardziej wciągnięty lekturą (choć słowo 'lektura' zwykle się źle kojarzy). Autor powierzchownie opisuje działanie danego elementu, po czym podaje dość zawiłe jego wykorzystanie oraz niedociągnięcia projektowe. Dobrze, jeżeli tematyka nie jest...

więcej Pokaż mimo toJak głosi plotka, każdy wzór w książce zmniejsza o połowę liczbę potencjalnych czytelników. Nie wiem jak w takim razie przeciętny czytelnik mógłby odebrać książkę, w której pierwszych rozdziałach znajdziemy szybki kurs działania bramek logicznych, projektowania procesora czy fragmenty niskopoziomowego kodu do odczytywania przesyłanych danych z diod mrugających w routerach.

Książka ta może szybko zniechęcić osoby będące na bakier z techniką i jest skierowana raczej do specjalistów. Ci, których nie wystraszy ta wiedza tajemna, znajdą w niej bardzo ciekawe spojrzenie na kwestie bezpieczeństwa w sieci.

Generalnie pod lupą znajduje się niższe warstwy modelu OSI/ISO (od fizycznej do transportowej),które poddawane są gruntownej analizie rzeczywistych i potencjalnych luk bezpieczeństwa, wynikających z nieprzemyślanych standardów i problematycznych implementacji w popularnych systemach. Co w tym ciekawego? Autor skutecznie pokazuje, że już u same podstawy Internetu, protokoły niskiego poziomu ujawniają o nas dużo więcej informacji niż sobie na ogół wyobrażamy, pozwalając często na jednoznaczną identyfikację pochodzenia pakietów a także otwierając pole do wielu ataków. Co więcej, wydaje się że od błędów popełnionych w przeszłości nie ma już odwrotu bo wszystko zabrnęło za daleko…

Książka nie jest w zasadzie podręcznikiem, choć na pewno pozwoli osobom z branży bardzo dokładnie przyjrzeć się pakietom internetowym. Jest za to zbiorem ciekawych pomysłów, często hipotetycznych, które poprzez przykłady pokazują wady i zalety strony technicznej Internetu. Ile informacji o użytkowniku można wyciągnąć z nagłówków pojedynczego pakietu IP? jak szpiegować systemy informatycznie nie pozostawiając żadnych śladów? Czy z dzisiejszą wiedzą można byłoby zaprojektować Internet lepiej? Te pytania i wiele innych znajdziecie w książce, wraz z oryginalnymi rozważaniami na te tematy :)

P.S. Mimo wydania w 2005 roku, książka nie straciła na ważności chyba ani odrobiny, co pokazuje jej jakość, zwłaszcza w tak dynamicznej branży.

Jak głosi plotka, każdy wzór w książce zmniejsza o połowę liczbę potencjalnych czytelników. Nie wiem jak w takim razie przeciętny czytelnik mógłby odebrać książkę, w której pierwszych rozdziałach znajdziemy szybki kurs działania bramek logicznych, projektowania procesora czy fragmenty niskopoziomowego kodu do odczytywania przesyłanych danych z diod mrugających w...

więcej Pokaż mimo toJest to całkiem dobra książka - niezłe łączy ciekawą wiedzę z anegdotami z pracy autora. Jednak informacje w niej zawarte są przedstawione mało przystępnie (nie nieprzystępnie!) dla osób zaczynających swą przygodę z bezpieczeństwem i w większości znane dla tych nieco bardziej doświadczonych. Jest tu jednak kilka dobrych ciekawostek i sporo użytecznych informacji.

Ogólnie: polecam. Szczególnie tym, którzy mają odrobinę doświadczenia i ciągle poszerzają swą wiedzę.

Jest to całkiem dobra książka - niezłe łączy ciekawą wiedzę z anegdotami z pracy autora. Jednak informacje w niej zawarte są przedstawione mało przystępnie (nie nieprzystępnie!) dla osób zaczynających swą przygodę z bezpieczeństwem i w większości znane dla tych nieco bardziej doświadczonych. Jest tu jednak kilka dobrych ciekawostek i sporo użytecznych informacji.

więcej Pokaż mimo toOgólnie:...

Genialna! Jesli nie jestes techniczny, to nie podchodz. Ale jesli jestes i interesuje cie bezpieczenstwo IT, to bedziesz zachwycony. Niesamowia roznorodnosc analizy. Gladkosc opisow porownywalna z powiesciami. Jestem pod wrazeniem.

Genialna! Jesli nie jestes techniczny, to nie podchodz. Ale jesli jestes i interesuje cie bezpieczenstwo IT, to bedziesz zachwycony. Niesamowia roznorodnosc analizy. Gladkosc opisow porownywalna z powiesciami. Jestem pod wrazeniem.

Pokaż mimo to