Opinie użytkownika

Aż dziw, że autorka ma stopień naukowy i uczy studentów informatyki. Kupiłem z ciekawości, bo kupuję masę książek i ciesze się, że w tym wypadku kupiłem taniego ebooka.

Książka składa się głównie ze screenów, pokazujących jak skonfigurować to i owo w systemach Android i iOS. Są to naprawdę podstawowe czynności, które w większości znaleźć można na stronach producentów tych...

Podszedłem do lektury nieco sceptycznie, ale pomyślałem, że skoro autor jest detektywem, to może dowiem się czegoś ciekawego. Niestety, cytując klasyka: nic bardziej mylnego.

Już na samym wstępie książki autor wita nas kompletną bzdurą, twierdząc, że OSINT może prowadzić do odpowiedzialności karnej z art. 267 § 1. Według niego, skoro przepis ten penalizuje uzyskanie...

W zdecydowanej większości, jest to książka na temat zabójstw i prób samobójczych. Wszystkie przypadku omówione zostały bardzo pobieżnie. Tytułowemu pozorowaniu samobójstwa poświęcono tylko niewielki fragment.

Pokaż mimo toIlość szuryzmu zawarta w tej książce, wprost świadczy o tym, że Jaś Kapela definitywnie powinien przestać ćpać.

Pokaż mimo toDowiedziałem się kilku ciekawych rzeczy i niczego więcej. Książka kierowana jest zdecydowanie do osób nieposiadających zbytniej wiedzy nt. biologii, zdrowia, czy odżywania. Autor nie wchodzi nigdy zbytnio w szczegóły, a bibliografia której używa jest bardzo uboga.

Pokaż mimo toMimo iż książka zawiera sporo praktycznych porad, to jednak błędy gramatyczne skłaniają do refleksji, czy autor rzeczywiście posiada wykształcenie prawnicze. Do tego dochodzi jego błędne przekonanie, że art. 688 kodeksu cywilnego ma zastosowanie tylko i wyłącznie, jeżeli w umowie nie ustalono długości wypowiedzenia umowy. Kiedy to w rzeczywistości przytoczony przepis wprost...

więcej Pokaż mimo toKsiążka jest bardzo ciekawym materiałem nie tylko dla wynajmujących, ale też dla najemców. Autor bazując na swojej wiedzy prawnej oraz doświadczeniu podpowiada jak we właściwy sposób pobierać i rozliczać kaucję należną w umowie najmu.

Pokaż mimo toPrzeczytałem ją tylko dlatego, że był to prezent. Generalnie autor nie postarał się w doborze porad, które w połowie są truizmami, a w połowie kopią tanich poradników. Do tego książka zawiera liczne zakłamania, takie jak stwierdzenie, że masa teorii naukowych została obalona, czy nt. sposobu rozwijania muskulatury na siłowni. Daję jednak pięć gwiazdek, bo odrobinę...

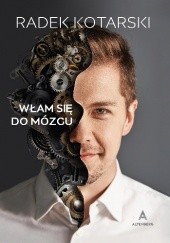

więcej Pokaż mimo toNie znalazłem tu niczego odkrywczego. Wszystkie opisane metody można spokojnie poznać czytajac naukowe i popularno-naukowe blogi i portale. Co ciekawe, przedstawione sposoby uczenia się nie są żadnym złotym środkiem, bo ich skuteczność nie jest dużo większa, niż porównywanych metod tradycyjnych.

Pokaż mimo to