Najnowsze artykuły

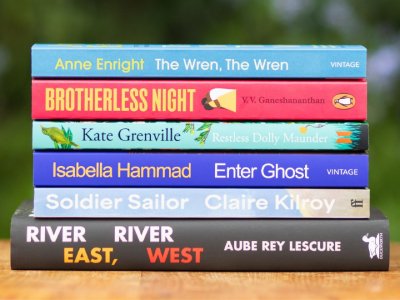

ArtykułyTo do tych pisarek należał ostatni rok. Znamy finalistki Women’s Prize for Fiction 2024

ArtykułyTo do tych pisarek należał ostatni rok. Znamy finalistki Women’s Prize for Fiction 2024 Konrad Wrzesiński6

Konrad Wrzesiński6 ArtykułyMaj 2024: zapowiedzi książkowe. Gorące premiery książek – część 1

ArtykułyMaj 2024: zapowiedzi książkowe. Gorące premiery książek – część 1 LubimyCzytać7

LubimyCzytać7 Artykuły„Horror ma budzić koszmary, wciskać kolanem w błoto i pożerać światło dnia” – premiera „Grzechòta”

Artykuły„Horror ma budzić koszmary, wciskać kolanem w błoto i pożerać światło dnia” – premiera „Grzechòta” LubimyCzytać1

LubimyCzytać1 Artykuły17. Nagroda Literacka Warszawy. Znamy 15 nominowanych tytułów

Artykuły17. Nagroda Literacka Warszawy. Znamy 15 nominowanych tytułów LubimyCzytać2

LubimyCzytać2

Popularne wyszukiwania

- Polecamy

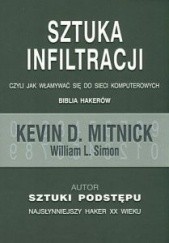

Sztuka infiltracji, czyli jak włamywać się do sieci komputerowych

Kevin Mitnick, William L. Simon Wydawnictwo: Albatros literatura piękna 304 str. 5 godz. 4 min.

304 str. 5 godz. 4 min.- Kategoria:

- literatura piękna

- Tytuł oryginału:

- The art of intrusion

- Wydawnictwo:

- Albatros

- Data wydania:

- 2006-06-19

- Data 1. wyd. pol.:

- 2006-06-19

- Liczba stron:

- 304

- Czas czytania

- 5 godz. 4 min.

- Język:

- polski

- ISBN:

- 9788373594173

- Tłumacz:

- Cezary Frąc

Sztuka infiltracji poświęcona jest technikom włamywania się do sieci komputerowych najbardziej spektakularnym (prawdziwym) wyczynom hakerskim. Czytelnik znajdzie tu m.in.: opisy sposobów łamania zabezpieczeń automatów w kasynach gry (ich celem jest uzyskanie wypłaty wygranej),sieci telefonicznych (stacjonarnych i komórkowych) systemów bankowych, systemów obsługujących wielkie firmy (Boeing) i koncerny prasowe (New York Times).

Porównaj ceny

iPorównywarka z zawsze aktualnymi cenami

W naszej porównywarce znajdziesz książki, audiobooki i e-booki, ze wszystkich najpopularniejszych księgarni internetowych i stacjonarnych, zawsze w najlepszej cenie. Wszystkie pozycje zawierają aktualne ceny sprzedaży. Nasze księgarnie partnerskie oferują wygodne formy dostawy takie jak: dostawę do paczkomatu, przesyłkę kurierską lub odebranie przesyłki w wybranym punkcie odbioru. Darmowa dostawa jest możliwa po przekroczeniu odpowiedniej kwoty za zamówienie lub dla stałych klientów i beneficjentów usług premium zgodnie z regulaminem wybranej księgarni.

Za zamówienie u naszych partnerów zapłacisz w najwygodniejszej dla Ciebie formie:

• online

• przelewem

• kartą płatniczą

• Blikiem

• podczas odbioru

W zależności od wybranej księgarni możliwa jest także wysyłka za granicę. Ceny widoczne na liście uwzględniają rabaty i promocje dotyczące danego tytułu, dzięki czemu zawsze możesz szybko porównać najkorzystniejszą ofertę.Szukamy ofert...

Patronaty LC

Książki autora

Mogą Cię zainteresować

Oceny

Książka na półkach

- 232

- 212

- 122

- 10

- 7

- 4

- 3

- 3

- 2

- 2

Cytaty

Bądź pierwszy

Dodaj cytat z książki Sztuka infiltracji, czyli jak włamywać się do sieci komputerowych

Dodaj cytatPowiązane treści

Podobne książki

Przeczytaj także

OPINIE i DYSKUSJE

Zbiór ciekawych opowiadań, wprowadzających w świat hakingu. Książkę czyta się przyjemnie, a każde kolejne opowiadanie otwiera coraz bardziej nasze widzenie, na "bezpieczeństwo" w internecie. Godna polecenia, jednak aby czytać ją z ciekawością i zrozumieniem trzeba mieć jakiekolwiek pojęcie w temacie sieci komputerowych.

Zbiór ciekawych opowiadań, wprowadzających w świat hakingu. Książkę czyta się przyjemnie, a każde kolejne opowiadanie otwiera coraz bardziej nasze widzenie, na "bezpieczeństwo" w internecie. Godna polecenia, jednak aby czytać ją z ciekawością i zrozumieniem trzeba mieć jakiekolwiek pojęcie w temacie sieci komputerowych.

Pokaż mimo toNiesamowite historie, które wydarzyły się naprawdę. Autor, sam skonfliktowany niegdyś z prawem, wybrał najlepsze jego zdaniem włamania hakerskie w historii. Sporo informacji o różnych technikach, niektóre dość zaskakujące, bo niewiele mają wspólnego z komputerami, więcej z urokiem osobistym. Książka naprawdę otwiera oczy na tematy współczesnych zagrożeń ze strony cyberprzestępców. Jest przez to dobrym poradnikiem dla każdego, kto chce dane chronić. Jednak nie ma drzwi, których nie da się wyłamać. Lub obejść. Duży plus za ograniczenie szczegółów technicznych/programistycznych i naprawdę wciągające historie włamań.

Niesamowite historie, które wydarzyły się naprawdę. Autor, sam skonfliktowany niegdyś z prawem, wybrał najlepsze jego zdaniem włamania hakerskie w historii. Sporo informacji o różnych technikach, niektóre dość zaskakujące, bo niewiele mają wspólnego z komputerami, więcej z urokiem osobistym. Książka naprawdę otwiera oczy na tematy współczesnych zagrożeń ze strony...

więcej Pokaż mimo toŚwietna książka, bardzo ciekawe (i co najfajniejsze - prawdziwe) historie ataków hakerów wzbogacone komentarzem samego mistrza Kevina Mitnicka. Lektura trochę techniczna, więc nie wszyscy zrozumieją każdy szczegół, ale mimo to, polecam każdemu, kto chce dowiedzieć się jakim łatwym celem może być ich firma dla atakującego.

Świetna książka, bardzo ciekawe (i co najfajniejsze - prawdziwe) historie ataków hakerów wzbogacone komentarzem samego mistrza Kevina Mitnicka. Lektura trochę techniczna, więc nie wszyscy zrozumieją każdy szczegół, ale mimo to, polecam każdemu, kto chce dowiedzieć się jakim łatwym celem może być ich firma dla atakującego.

Pokaż mimo toBardzo ciekawa książka chociaż momentami miałem uczucie, że niektóre historie były bardzo naciągane ale jak sam autor przyznał - nie można tego w 100% potwierdzić. Oczywiście znajdują się też tutaj historie, w których akcja była bardzo ciekawa, a ja sam zastanawiałem się czy ktoś ich przyłapie.

Książka jest co prawda dosyć techniczna więc dla osób kompletnie niezaznajomionych z komputerami może to być mały problem, a przynajmniej utrata części zabawy.

Bardzo ciekawa książka chociaż momentami miałem uczucie, że niektóre historie były bardzo naciągane ale jak sam autor przyznał - nie można tego w 100% potwierdzić. Oczywiście znajdują się też tutaj historie, w których akcja była bardzo ciekawa, a ja sam zastanawiałem się czy ktoś ich przyłapie.

więcej Pokaż mimo toKsiążka jest co prawda dosyć techniczna więc dla osób kompletnie...

Po lekturze „Ducha w sieci”, autobiografii Kevina Mitnicka, przyszedł czas na przeczytanie jego poprzedniej książki, Sztuki infiltracji.

Kevin Mitnick, podobnie jak w przypadku jego pozostałych dwóch książek, także Sztukę infiltracji napisał współpracując z pisarzem Williamem Simonem. Kevin pisze w podziękowaniu: „…Wybitny talent pisarski Billa obejmuje magiczny dar prezentowania informacji podanych przez naszych współpracowników w taki sposób, że nawet nasze babcie mogłyby to zrozumieć”. Cóż, należy to stwierdzenie rozumieć metaforycznie, jednak ja i tak sądzę, iż dla wielu osób odbiór fragmentów książki może stanowić problem. Ale o tym dalej, napiszę najpierw, co zawiera bestseller Mitnicka.

Sztuka infiltracji składa się z jedenastu części. Pierwszych dziesięć to autentyczne historie, opisane na bazie wspomnień byłych hakerów, a jedenasta część zawiera kilka krótkich, również mających miejsce w rzeczywistości, zabawnych opowieści. Na początku czytamy o hakowaniu kasyn w Las Vegas, o tym, jak trójka młodych hakerów opracowuje system przewidywania wygranych w grze na automatach i wprowadza go w życie. Następną historią jest opowieść o młodym chłopaku, który zdobywa informacje dla terrorysty, a kolejna traktuje o hakerze, który siedząc w więzieniu uzyskuje dostęp do sieci, ściąga muzykę i filmy, a nawet gry komputerowe jeszcze przed dniem ich światowej premiery. Wszystkie opowieści są bardzo wciągające, drobiazgowo opisują metody, jakimi hakerzy posługiwali się, by dopiąć celu. Co ciekawe, autor (obecnie specjalista od spraw zabezpieczeń komputerowych) na końcu każdej historii podaje sposoby, jakimi należy radzić sobie z zagrożeniem z sieci, opisuje swoje spostrzeżenia oraz konkluzje. Dzięki temu Sztuka infiltracji nabiera formy podręcznika raczej niż powieści, zawierającego przykłady hakerskich wyczynów i krótkie opisy metod zabezpieczenia się przed nimi. Nawet nie tylko przed włamaniem z sieci, z zewnątrz, ale także przed atakami socjotechnicznymi, często mającymi miejsce wewnątrz firmy.

Jedna z historii opisuje audyt bezpieczeństwa, do przeprowadzenia którego firma wynajęła specjalistę. Dostarcza nam wszystkich szczegółów o tym, jak taki człowiek postępuje, znajdując się wewnątrz firmy i rozmawiając z jej pracownikami. Obrazuje, jak łatwo jest komuś zupełnie obcemu zdobyć nasze zaufanie i uzyskać od nas zastrzeżone informacje, a także dostać się do miejsc w firmie, do których taka osoba wstępu mieć nie powinna. Specjalista porusza się po całej firmie, wchodzi na konta pracowników i kopiuje informacje, a to tylko dzięki samemu sprytowi, umiejętności manipulacji i ludzkiej ufności. Jest to opowieść będąca przestrogą dla nas wszystkich i dowodem na to, jak łatwo dajemy się oszukać.

Całość jest bardzo ciekawą i pouczającą lekturą. Dla kogoś w miarę obeznanego z komputerowym żargonem lektura książki nie będzie stanowić wielkiego problemu, ale – jak pisałem wyżej – autor przesadził z tym, że „nawet nasze babcie mogłyby to zrozumieć”. Dla poparcia moich słów oraz uwidocznienia tego, o czym piszę, podam poniżej cytaty fragmentów tekstu:

„Mniej więcej w tym czasie otwarty serwer Proxy, przez który miał dostęp, przestał pracować. Adrian nie był pewien dlaczego, ale już więcej nie mógł wejść. Zaczął szukać innej drogi. Podejście, jakie zastosował, było całkowicie nowatorskie.

Zyskał punkt wyjścia dzięki technice reverse DNS lookup, polegającej na użyciu adresu IP do znalezienia pasującej nazwy hosta. (Jeśli w swojej przeglądarce wpiszecie www.defensivethinking.com, żądanie trafi do serwera domeny [DNS], który przekłada nazwę na adres – w tym przypadku 209.151.246.5 – używany w Internecie do przekierowania żądania na stronę. Taktyka Adriana polegała na odwróceniu tego procesu: napastnik wprowadza adres IP i dostaje nazwę domeny urządzenia, do którego należy adres).”

To jeden z fragmentów tekstu, dosyć przystępny. Poniżej zacytuję inny, zawierający więcej określeń technicznych i trudniejszy w odbiorze, ale zanim to zrobię, chcę Wam powiedzieć, że sprawdziłem link z powyższego akapitu i wygląda na to, że Kevin wykorzystał jego opublikowanie w książce dla swoich celów, gdyż prowadzi on do strony reklamującej wszystkie jego powieści. Sprytna z niego bestia, trzeba mu to przyznać.

„Byli w DMZ sieci firmy, ale kiedy spróbowali nawiązać połączenie z własnymi systemami, zostali zablokowani. Spróbowali również wysłać polecenia ping do wszystkich systemów w sieci (ping sweep),ale od systemu 3COM za firewallem, żeby rozpoznać wszystkie potencjalne systemy i dodać je do swojej listy celów. Gdyby w schowku były adresy jakiejś maszyny, to by znaczyło, że jakies urządzenie blokuje dostęp do protokołu wyższego rzędu. „Po kilku próbach – powiedział Louis – w pamięci podręcznej ARP zobaczyliśmy zapisy wskazujące, że niektóre maszyny transmitują swoje adresy”. (ARP, protokół określenia adresów, umożliwia znalezienie fizycznego adresu hosta na podstawie jego adresu IP. Każdy host utrzymuje w pamięci podręcznej tłumaczenia adresów, żeby redukować opóźnienie w wysyłaniu pakietów danych).

Tak właśnie wyglądają niektóre partie tekstu zawartego w książce, i nie jest ich wcale mało. Mimo tego nie zakłócają one przyjemności czytania, co najwyżej mogą niektórych z nas wprowadzić czasem w stan niepewności co do rozumienia czytanego tekstu.

Wszystkie historie traktują o ludziach, o tym, czego dokonali za pomocą swoich maszyn i umiejętności, a także intelektu. Jeśli chodzi o mnie, to książka bardzo mi się podobała, gdyż zawiera solidną dawkę informacji na temat hakingu, a przy tym opowieści są i ciekawe, i zabawne miejscami. Są również pouczające, zwracają naszą uwagę na rzeczy, którymi normalnie raczej byśmy się nie przejmowali, będąc na ogół pewnymi naszej własnej nieomylności.

6/6

Zapraszam na blog: http://rebookblog.blogspot.com/

Po lekturze „Ducha w sieci”, autobiografii Kevina Mitnicka, przyszedł czas na przeczytanie jego poprzedniej książki, Sztuki infiltracji.

więcej Pokaż mimo toKevin Mitnick, podobnie jak w przypadku jego pozostałych dwóch książek, także Sztukę infiltracji napisał współpracując z pisarzem Williamem Simonem. Kevin pisze w podziękowaniu: „…Wybitny talent pisarski Billa obejmuje magiczny dar...

Ciekawa pozycja dla niewtajemniczonych. Pisana prostszym językiem.

Ciekawa pozycja dla niewtajemniczonych. Pisana prostszym językiem.

Pokaż mimo toKsiążka jest właściwie zbiorem historii innych hakerów. Nie zawsze zamierzonych, często z przypadku. Co ważne, po każdym rozdziale mamy remedium na przedstawiony sposób wejścia, czy też rozpracowania firmy, czy też strony.

Książka jest właściwie zbiorem historii innych hakerów. Nie zawsze zamierzonych, często z przypadku. Co ważne, po każdym rozdziale mamy remedium na przedstawiony sposób wejścia, czy też rozpracowania firmy, czy też strony.

Pokaż mimo toFajne wprowadzenie do hackingu na podstawie przedstawienia różnych historii z życia wziętych. Pouczająca i informująca o niebezpieczeństwach czychających ze strony hakerów.

Fajne wprowadzenie do hackingu na podstawie przedstawienia różnych historii z życia wziętych. Pouczająca i informująca o niebezpieczeństwach czychających ze strony hakerów.

Pokaż mimo toSporo informacji jest przestarzałych, ale i tak warto :)

Sporo informacji jest przestarzałych, ale i tak warto :)

Pokaż mimo toRewelacyjna pozycja dla pentesterow . Swietny ekstrakt kluczowych zagadnien dla osob ktore siedza w testach penetracyjnych w poszukiwaniu luk w zabezpieczeniach

Rewelacyjna pozycja dla pentesterow . Swietny ekstrakt kluczowych zagadnien dla osob ktore siedza w testach penetracyjnych w poszukiwaniu luk w zabezpieczeniach

Pokaż mimo to